您现在的位置是:CMD77 > Nhận Định Bóng Đá

CMC cảnh báo chiến dịch tấn công APT vào các cơ quan hành chính Nhà nước Việt Nam_keonhacai.de

CMD772025-03-25 22:45:12【Nhận Định Bóng Đá】1人已围观

简介Tin thể thao 24H CMC cảnh báo chiến dịch tấn công APT vào các cơ quan hành chính Nhà nước Việt Nam_keonhacai.de

|

CMC cảnh báo chiến dịch APT đang tấn công vào các cơ quan hành chính Nhà nước Việt Nam. |

Công ty CMC Cyber Security đã có những phân tích sâu về những file mã độc được sử dụng trong chiến dịch tấn công này. Qua quá trình tìm hiểu và phân tích các dấu hiệu,ảnhbáochiếndịchtấncôngAPTvàocáccơquanhànhchínhNhànướcViệkeonhacai.de mẫu mã độc phục vụ cho cuộc tấn công này, các chuyên gia phân tích mã độc của CMC Cyber Security nhận định nhóm tấn công có khả năng bắt nguồn từ Trung Quốc. Cụ thể, chuyên gia xác định được các văn bản độc hại tấn công vào Việt Nam trong chiến dịch này bắt nguồn từ nhóm Mustang Panda, một nhóm tin tặc được đánh giá rất cao bởi những chiến dịch rất bài bản, có kỹ thuật và chiến thuật đặc biệt.

Các mẫu nhận được sau khi phân tích có thể chia làm hai loại. Mỗi loại sử dụng một cách thực thi payload khác nhau nhưng vẫn có một số đặc điểm chung sau: Các sample được gửi tới nạn nhân được nén trong file zip để tránh bị chặn bởi các ứng dụng. Trong file nén có chứa file shortcut .lnk kèm theo đuôi .doc(ví dụ sample.doc.lnk) để đánh lừa người dùng. File lnk đính kèm theo file hta có thể thực thi được script. Script mở file document đính kèm cho người dùng và ngầm thực thi payload.

Với loại thứ nhất, mẫu là một file shortcut có phần mở rộng đuôi là .lnk, thường được đặt tên kèm theo đuôi .doc để đánh lừa người dùng do đuôi .lnk sẽ được Windows ẩn đi. Điểm đáng ngờ là ở phần target của file shortcut. Tuy nhiên, target của mẫu chứa một đoạn command khởi chạy tiến trình Mshta.exe để thực thi file hta nhúng kèm. Khi người dùng mở file lnk, máy sẽ thực thi command trong target của file lnk và thực thi file mshta.exe để mở chính nó.

Tương tự như loại một, loại hai cũng là một file lnk được nhúng vào trước file hta. Ở giai đoạn thực thi vbscript, đoạn script trong malware sẽ giải mã và lưu vào thư mục %temp% 2 file binary, 1 file là payload và 1 file document để hiển thị cho người dùng.

.jpg) |

Dữ liệu người đã bị hacker tấn công |

很赞哦!(49993)

相关文章

- Quảng Trị needs to improve its future investment climate: PM

- Video Thành Chung đánh đầu gỡ hòa 1

- Tình tiết mới vụ giải cứu vợ bị bắt đưa lên ô tô, chồng đâm chết người

- Hà Nội phát hiện 1 ca dương tính Covid

- Hình ảnh vệ tinh vụ Nga tấn công tổ hợp Patriot ở Ukraine

- Communic Asia 2009 sẽ vắng nhiều 'đại gia'

- Tin nhắn rác ăn theo 3G

- Ngoại tình trong nhà của mình, 'tiểu tam' bị bắt tại trận

- Lê Phương tạm biệt Quý Bình

- Xe tải rơi lốp suýt gây họa cho ô tô chạy sau

热门文章

站长推荐

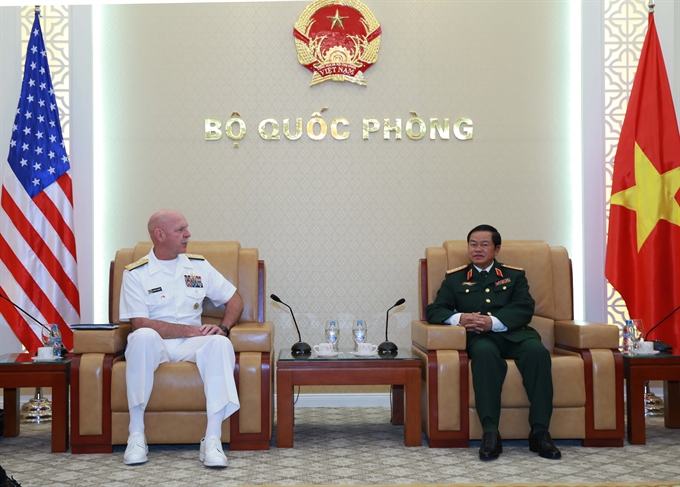

Vietnamese General receives Commander of US Pacific Fleet

Chủ nha khoa ở Đà Nẵng phát hiện dương tính Covid

Làm sao quên được nhân tình?

Phim “thảm họa” sắp hết cửa dự liên hoan

Vì sao tính phí tư vấn khách hàng?

Giấu gần 2.000 viên ma túy trong giày và chỗ kín

Điều chỉnh quy hoạch, hoán đổi đất cho dự án lấn sông Hàn

Ông Nguyễn Đức Chung nhận 5 năm tù